Атака на системы голосового управления через передачу команд в ультразвуковом диапазоне

Например, удалось скрыто инициировать открытие определённой страницы в браузере, совершить видео и аудио звонки, перевести смартфон в режим полёта, отключить звук, манипулировать навигационной системой в автомобиле и открыть дверь в умном доме. Из потенциальных вредоносных действий, которые могут быть проведены предложенным методом отмечены эксплуатация уязвимостей в браузерах (инициирование открытия страницы с эксплоитом), установка вредоносных программ, оформление подписки на платные сервисы, совершение звонков в платные службы и включение записи окружающих звуков.

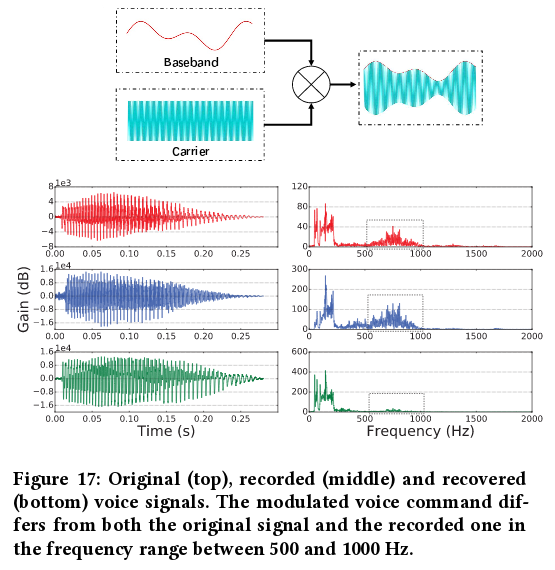

Метод получил название DolphinAttack и сводится к применению техники амплитудной модуляции для преобразования слышимых голосовых команд в сигналы в ультразвуковом диапазоне. Благодаря нелинейному характеру работы микрофонных схем, модулированные низкочастотные звуковые команды могут быть успешно демодулированы, восстановлены и интерпретированы системами распознавания речи. Сигнал, поданный в ультразвуковом диапазоне частот, создаёт наводки в микрофонном предусилителе, что приводит к появлению отголосков в транслируемом с микрофона звуковом диапазоне, и эти отголоски успешно воспринимаются системами голосового управления.

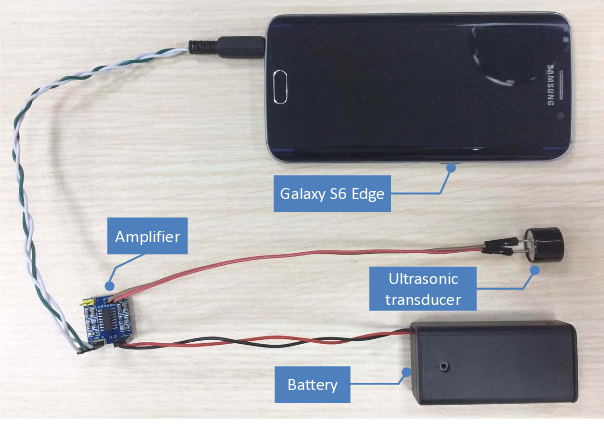

Портативный набор для проведения атаки скомпонован из телефона Samsung Galaxy S6 Edge, усилителя, ультразвукового преобразователя и батарейки. Стоимость компонентов, помимо смартфона, не превышает трёх долларов. Дальность проведения атаки для данного набора составила около двух метров при отправке сигнала на частоте от 25 до 39 kHz.

Источник: http://www.opennet.ru/opennews/art.shtml?num=47151

|

|

0 | Tweet | Нравится |

|