В результате фишинга получен контроль ещё над 6 дополнениями к Chrome

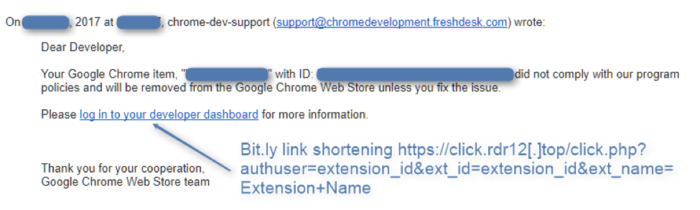

Метод захвата аналогичен ранее раскрытым атакам на дополнения Copyfish и Web Developer, и также вызван невнимательным отношением разработчиков при открытии писем, написанных от лица администрации каталога Chrome App Store. После того как разработчики по недосмотру вводили свои параметры авторизации в подставной форме входа в сервисы Google, пытаясь просмотреть детали о якобы выявленной в дополнении проблеме, злоумышленники получали доступ к учётной записи и выпускали новый выпуск дополнения, в который встраивали вредоносный код, отображающий навязчивые рекламные блоки и перехватывающий параметры доступа к сети доставки контента Cloudflare.

Суть работы добавляемого злоумышленниками кода сводится к ожиданию как минимум 10 минут после установки или обновления дополнения, после чего с внешнего сервера осуществляется загрузка JavaScript-файла с основным вредоносным кодом. Интересно, что для обхода блокировки по маске имя домена для загрузки кода выбирается путём вычисления MD5-хэша от текущего дня месяца и года ("wd" + md5(day + '-' + month + '-' + year) + ".win");

Загруженный код пытается перехватить параметры авторизации к Cloudflare и заменяет блоки популярных рекламных сетей на баннеры злоумышленников. Отдельно используется большой набор правил для замены рекламы на различных порносайтах и независящие от рекламной сети правила типовой замены для 33 наиболее популярных размеров баннеров (468x60, 728x90 и т.п.). Кроме замены рекламы осуществляется вывод всплывающих окон с фиктивной информацией о проблемах, перенаправляющих пользователя на сайты, участвующие в различных партнёрских программах.

Источник: http://www.opennet.ru/opennews/art.shtml?num=47035

|

|

0 | Tweet | Нравится |

|