Фишинг-атака по захвату браузерных дополнений для встраивания в них вредоносного кода

Ранее поставщики Adware практиковали покупку дополнений у авторов, которым надоело заниматься своим проектом. Но на примере Copyfish видно, что теперь они перешли к захвату дополнений через проведение фишинг-атак. В частности, разработчики Copyfish получили поддельное письмо от имени службы поддержки Chrome Web Store с предупреждением о необходимости устранения выявленных в коде дополнения проблем, в случае не исправления которых дополнение будет удалено из каталога.

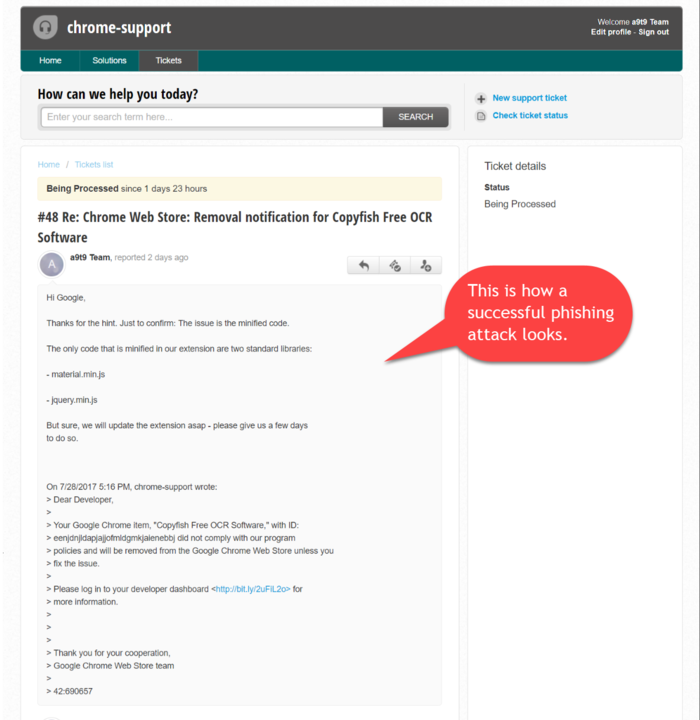

В тексте была ссылка на тикет, которая указывала через систему коротких ссылок (bit.ly/2uFiL2o) на подставную форму аутентификации, после которой осуществлялся проброс на страницу обсуждения проблемы на сайте chromedev.freshdesk.com. Ссылка явно не бросалась в глаза, так как письмо было оформлено в HTML. Один из команды разработчиков не заметил подвоха и ввёл свои учётные данные в подставной форме аутентификации Google (форма открывалась со страницы "https://login.chrome-extensions.top/ServiceLogin/?https://chrome.google.com/webstore/developer/dashboard").

На следующий день разработчики обнаружили, что без их ведома была выпущена новая версия 2.8.5, содержащая блоки для подстановки рекламы, а управление дополнением привязано к другому аккаунту. Разработчики на себе ощутили проблему, заметив появление несвойственного просматриваемым сайтам всплывающего спама. Но исправить ситуацию они оказались не в силах, так как доступ к учётной записи был закрыт злоумышленниками. Попытки связаться с Google для возвращения доступа или блокировки дополнения пока не принесли успеха. Всем пользователям Copyfish для Chrome рекомендуется срочно отключить дополнение. Версия для Firefox не пострадала.

Источник: http://www.opennet.ru/opennews/art.shtml?num=46945

|

|

0 | Tweet | Нравится |

|