Опубликована третья порция эксплоитов АНБ

В новом архиве предложена подборка эксплоитов для различных версий Windows, при этом некоторые эксплоиты действуют для актуальных систем, включая Windows 8 и Windows 2012, и представляют ранее неизвестные 0-day уязвимости, которые в настоящее время остаются неисправленными. Кроме того, имеются 0-day эксплоиты для систем Windows Vista, Windows 2008, Windows XP и Windows 2003, поддержка которые уже прекращена Microsoft, т.е. данные уязвимости так и останутся неисправленными.

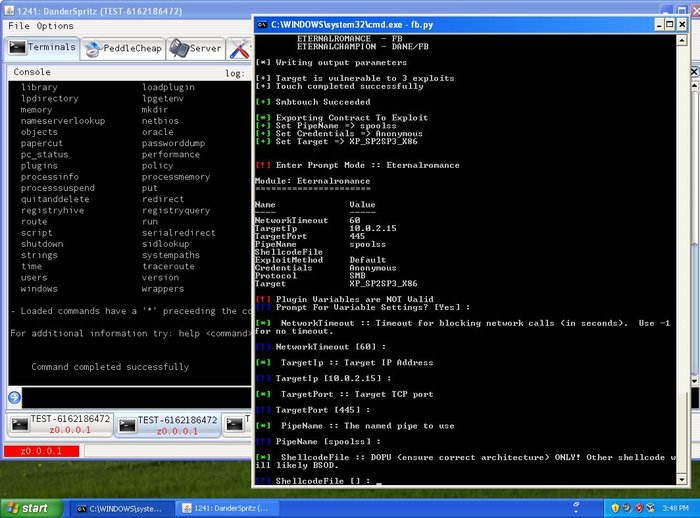

Например, раскрыты данные о новой удалённой уязвимости в Windows 2012, позволяющей провести атаку через протоколы SMB и NetBT. Также упоминается новая уязвимость Eternalromance, позволяющая получить контроль за удалённой Windows-системой через TCP-порты 445 и 139. Дополнительно присутствуют эксплоиты для удалённой атаки на http-сервер IIS 6.0 и на пакет Lotus Domino 6.5.4 или 7.0.2. Кроме эксплоитов предлагается напоминающий Metasploit инструментарий Fuzzbunch с GUI для проведения атак, а также реализация бэкдора ODDJOB для закрепления присутствия после атаки.

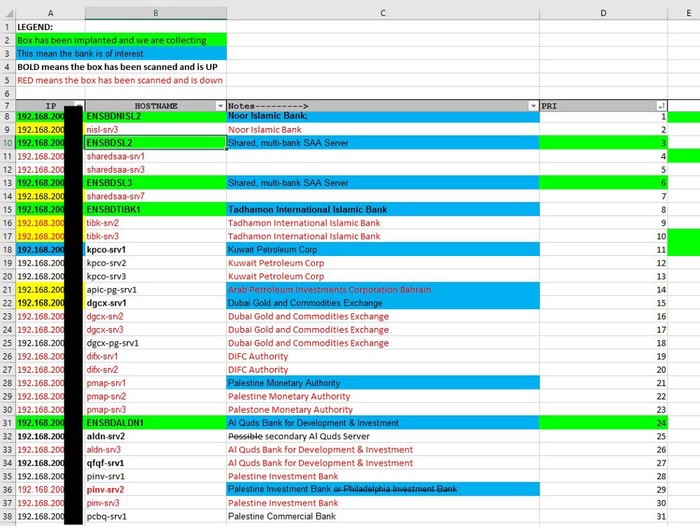

Ещё набор содержит датированные 2013 годом средства для проведения атак на банковскую систему SWIFT с целью обнаружения следов отмывания денег и отслеживания финансирования террористических групп. В основном представлены готовые сценарии для атак на cервис-бюро SWIFT EastNets и конкретные банки на Ближнем Востоке. Также имеются закрытые отчёты, документация с описанием архитектур IT-систем банков и утилиты для извлечения информации из СУБД Oracle, такой как списки клиентов и SWIFT-сообщения.

Дополнение: Компания Microsoft объявила, что большинство фигурирующих в архиве уязвимостей уже исправлены или не проявляются в актуальных выпусках Windows, поддержка которых не прекращена. При этом три уязвимости были без лишней огласки устранены ровно месяц назад в обновлении MS17-10. Предполагается, что Microsoft заведомо уведомили о фигурировавших в утечке 0-day уязвимостях или компания могла купить ранее выставлявшийся на продажу набор эксплоитов. Несколько уязвимостей ("EnglishmanDentist", "EsteemAudit" и "ExplodingCan") остаются неисправленными, но они затрагивают старые выпуски и их не удалось успешно применять к Windows 7+ и к Exchange 2010+.

Источник: http://www.opennet.ru/opennews/art.shtml?num=46382

|

|

0 | Tweet | Нравится |

|