В рекламных сетях выявлено вредоносное ПО, скрытое в графических баннерах

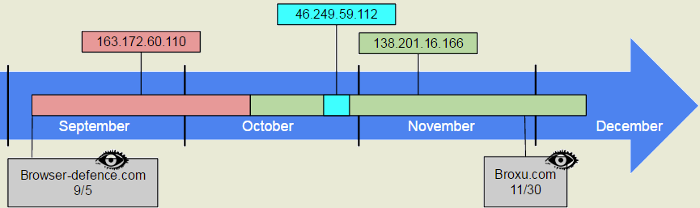

Вредоносная реклама, на которой предлагались продукты "Browser Defence" и "Broxu", была зафиксирована на многих крупных сайтах, в том числе Yahoo Mail, MSN и нескольких новостных изданиях с аудиторией более миллиона пользователей в день. Из рекламных сетей, в которых был замечен вредоносный баннер, отмечаются SmartyAds и Yahoo Ad Network. Вредоносные баннеры в основном показывались пользователям из Канады, Великобритании, Австралии, Испании и Италии.

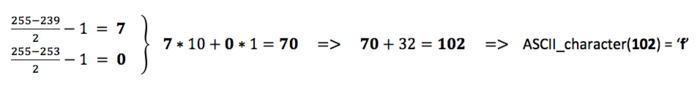

При помощи специальной формулы вредоносный JavaScript-код был преобразован в набор пикселей, который накладывался на имеющееся в PNG-файле изображение с корректировкой для наложенных пикселей уровня прозрачности, делающей изменения незаметными, но позволяющей при желании восстановить добавленный набор данных. В рекламные сети добавлялась PNG-картинка с сопутствующим JavaScript-кодом для формирования баннера (многие рекламные сети перешли на HTML5-баннеры и допускают выполнение JavaScript-кода, качество проверки которого оставляет желать лучшего). На первый взгляд код выглядел безобидно, но на деле в процессе обработки баннера восстанавливал спрятанный в него вредоносный JavaScript-блок и передавал ему управление.

Примеры картинок с вредоносными вставками:

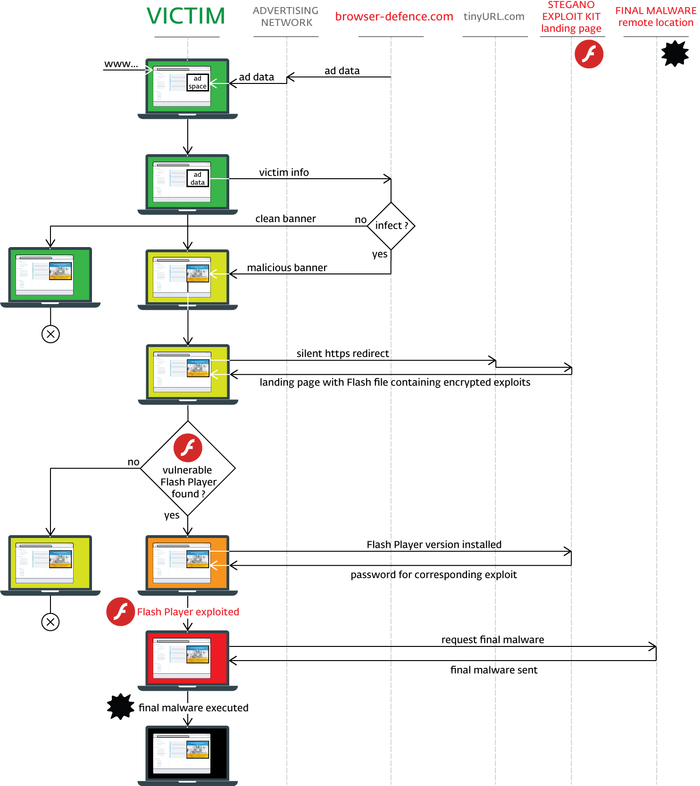

После активации вредоносный код инициировал отправку браузером пользователя запроса на специально подготовленный проверочный сервер, контролируемый злоумышленниками, который на основании имеющихся данных принимал решение о целесообразности продолжения атаки. При поступлении запроса от Internet Explorer выполнялась специальная проверка, использующая уязвимость в браузере (CVE-2016-0162) для подтверждения, что запрос поступил из системы реального пользователя, а не симулирован анализаторами трафика.

Также осуществлялась попытка определения установки на системе пользователя антивирусного ПО, запуска браузера в контейнерах или системах виртуализации, применения анализаторов сетевых пакетов, в случае выявления которых соединение обрывалось. Если запрос не вызывал подозрений и были выявлены признаки наличия уязвимого ПО, пользователь перенаправлялся на финальный этап атаки, в ходе которого загружался набор эксплоитов, пытающихся получить управление над системой при помощи эксплуатации распространённых уязвимостей в Adobe Flash. После успешной атаки в систему пользователя внедрялся вредоносный код, способный перехватывать пароли, журналировать нажатие клавиш, создавать скриншоты, скрыто записывать видео через web-камеру и предоставлять скрытый доступ к системе.

Источник: http://www.opennet.ru/opennews/art.shtml?num=45631

|

|

0 | Tweet | Нравится |

|