В BitTorrent-клиенте Transmission 2.90 выявлено вредоносное ПО для OS X (дополнено)

Пользователям OS X рекомендуется не использовать сборки с версией 2.90. Тем кто уже установил сборку 2.90 для OS X следует срочно обновить Transmission до вышедшей несколько часов назад сборки 2.91 2.92 и проверить через "Activity Monitor" наличие вредоносного процесса с именем "kernel_service". При наличии данного процесса необходимо вывести свойства данного процесса через меню "Open Files and Ports" и выяснить полное имя связанного с ним файла (например, "/Users//Library/kernel_service"), после чего следует принудительно завершить процесс ("Quit/Force Quit") и удалить связанный с ним файл.

Никаких подробностей о путях внедрения вредоносного ПО пока не сообщается - неизвестно имел ли место взлом серверной инфраструктуры, возникла ли утечка параметров аутентификации одного из разработчиков или была совершена внутренняя диверсия. Также непонятно насколько можно доверять сборкам для других платформ. Напомним, что в конце декабря 2015 года был зафиксирован взлом ряда сайтов, связанных с разработкой и обсуждением технологий Bittorrent, в частности злоумышленники успешно атаковали серверы свободных проектов Deluge и qBittorrent.

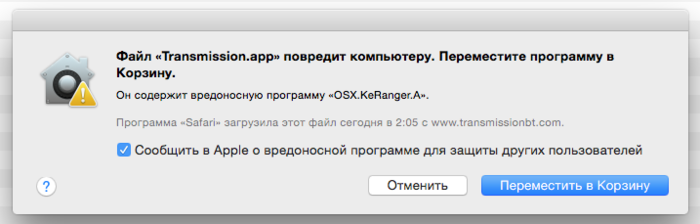

Дополнение 1: Доступен анализ вредоносного ПО KeRanger, которое было интегрировано в инсталлятор Transmission для OS X и нацелено на вымогательство денег у пользователей. Вредоносный код был добавлен в инсталлятор 4 марта в 21 час (MSK), через несколько часов после публикации на сайте установочных сборок BitTorrent. Вредоносная сборка была заверена корректной цифровой подписью, что позволяло обойти защиту Apple Gatekeeper. При этом подпись была сформирована при помощи стороннего сертификата, который отличался от сертификата разработчиков Transmission.

Утверждается, что KeRanger является первым полнофункциональным вымогательским вредоносным ПО (Ransomware) для платформы OS X. Рекомендации по незамедлительной установке обновления связаны с тем, что KeRanger после проникновения в систему выжидает три дня, после чего соединяется с управляющим сервером, получает ключ и осуществляет шифрование данных пользователя (в том числе пытается шифровать бэкеп Time Machine). За получение ключа для расшифровки злоумышленники требуют 1 биткоин ($400).

Поражённый вредоносным ПО инсталлятор включал дополнительный файл Transmission.app/Contents/Resources/General.rtf, который выглядел как RTF-документ, но содержал исполняемый код в формате Mach-O. После установки Transmission файл копировался в директорию ~/Library под именем "kernel_service" и запускался. Для контроля за состоянием вредоносного ПО в директории ~/Library создавались три файла ".kernel_pid" (идентификатор вредоносного процесса), ".kernel_time" (время инфицирования для расчёта начала шифрования) и ".kernel_complete" (признак завершения шифрования).

После истечения трёх дней с момента установки, вредоносное ПО передавало на внешний управляющий сервер информацию о текущей системе (модель и UUID) и в ответ получал публичный RSA-ключ для шифрования, а также текст пояснения по организации расшифровки, который записывался в файл README_FOR_DECRYPT.txt. Управляющий сервер размещён как скрытый сервис Tor. После получения RSA-ключа, вредоносное ПО приступало к шифрованию файлов в директориях "/Users" и "/Volumes" (шифруются документы, картинки, архивы и другие файлы с типовыми популярными расширениями). Для шифрования используется алгоритм AES с ключом, созданным на основе вектора инициализации, сгенерированного из содержимого файла, и ключа, полученного в результате шифрования случайной последовательности открытым ключом RSA.

Дополнение 2: Следом за Transmission 2.91 вышла версия 2.92, на которую рекомендуется незамедлительно перейти пользователям 2.91. В выпуске 2.92 добавлен код для автоматического удаления файлов, установленных вредоносным ПО.

Источник: http://www.opennet.ru/opennews/art.shtml?num=43996

|

|

0 | Tweet | Нравится |

|