Выявлено вымогательское вредоносное ПО, шифрующее файлы на серверах с Linux и FreeBSD

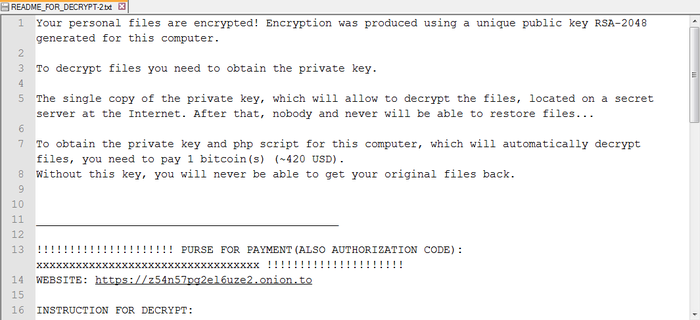

После запуска Linux.Encoder на сервере жертвы производится шифрование файлов, доступных в рамках текущих привилегий доступа. В том числе шифруется содержимое директорий с компонентами web-сайтов, git- и svn-nрепозитории, директории с данными MySQL, файлы конфигурации nginx и apache httpd, содержимое домашней директории, бэкапы и файлы с такими расширениями, как ".php", ".html", ".tar", ".gz", ".sql" и ".js". Зашифрованные файлы снабжаются расширением .encrypted. Условия расшифровки размещаются в файле README_FOR_DECRYPT.txt, который копируется в каждую директорию с зашифрованными данными. Ключ для расшифровки предлагается получить на сайте, работающем в форме скрытого сервиса Tor.

Программа написана на языке Си, для блокировки доступа к данным применяется шифрование по открытым ключам средствами библиотеки PolarSSL. Открытый ключ RSA-2048 общедоступен, а за получение необходимого для расшифровки закрытого ключа злоумышленники вымогают плату в 1 биткойн (420 долларов США). Конечные файлы шифруются с применением симметричного шифра AES-CBC-128 с генерацией своей ключевой фразы для каждого файла.

Несмотря на заверение компании "Доктор Веб" о попытках разработки технологии расшифровки, без получения закрытого ключа подобные усилия бессмысленны в условиях применения алгоритмов RSA и AES. Судя по тексту в инструкции по расшифровке для шифрования применяются неповторяющиеся RSA-ключи, т.е. использовать один раз перехваченный типовой закрытый ключ не получится (возможно это заявление является уловкой, а на деле применяется один общий ключ).

Дополнение: во вредоносном ПО выявлена уязвимость, позволяющая расшифровать данные без получения приватного ключа RSA.

Источник: http://www.opennet.ru/opennews/art.shtml?num=43277

|

|

0 | Tweet | Нравится |

|