Утечка документов из АНБ свидетельствует о небезопасности SSH, PPTP, IPSec и TLS

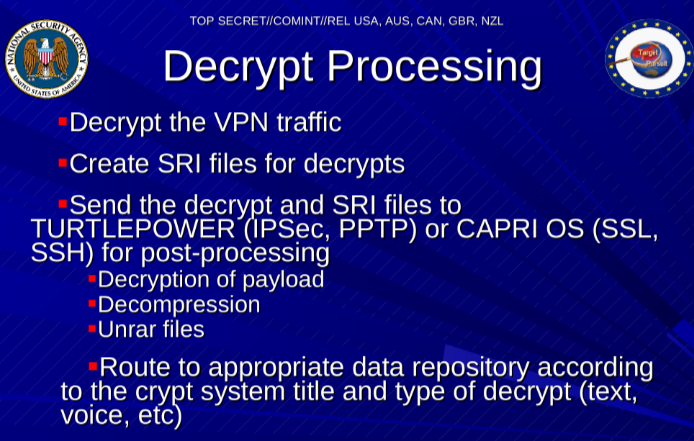

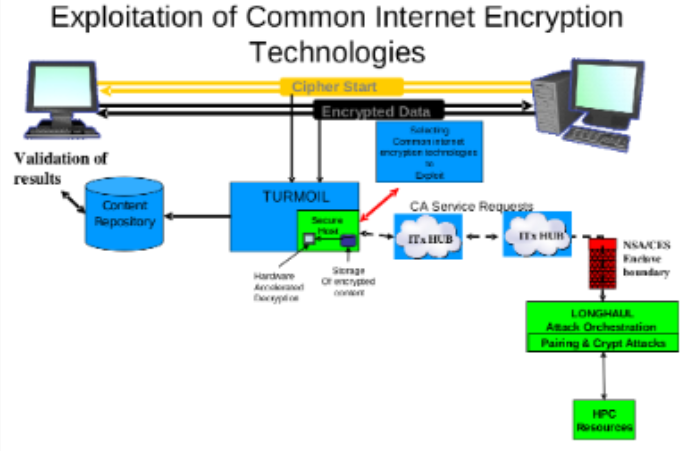

Наибольший интерес представляет документ "Intro to the VPN Exploitation Process mentioning the protocols attacked - PPTP, IPSec, SSL, SSH", в котором утверждается о существовании методов, допускающих проведение атак на PPTP, IPSEC, SSL и SSH, в результате которых может быть осуществлена расшифровка трафика или получения параметров аутентификации. Никаких конкретных пояснений не приводится, только обобщённые заявления о возможности таких атак. Не исключено, что, несмотря на то, что в докладах говорится о расшифровке перехваченного трафика, проводимые АНБ атаки основаны на эксплуатации известных уязвимостей в конкретных реализациях протоколов, в результате которых происходит утечка ключей шифрования или паролей (например, в атаке на IPSec происходит взлом маршрутизатора, осуществляющего шифрование или производится целевая атака на какую-то реализацию VPN).

Серия докладов посвящена рассмотрению методов деанонимизации пользователей Tor, но данные методы рассматриваются как потенциальные, основаны на уже известных техниках, и пока не несут реальной угрозы. Из систем, которые представляют сложность для организации атак кроме Tor также отмечены TrueCrypt, VoIP-протокол ZRTP и система обмена сообщениями OTR (Off-the-Record). Кроме того, упоминается что значительно сложнее манипулировать проектами, распространяемыми в исходных текстах, чем проприетарными продуктами, так как у открытых проектов код на виду и в него достаточно трудно незамеченно внедрить бэкдоры.

Из уже внедрённых в рамках программы PRISM методов рассказывается об организации сбора информации о звонках через Skype и получения доступа к шифрованным VoIP-коммуникациям. В частности, с июля 2011 года АНБ получило возможность отслеживать, перехватывать и расшифровывать все звонки Skype, включая текстовые сообщения, голосовые и видео звонки осуществляемые с применением P2P-коммуникации. Также имеются документы, описывающие проведение экспериментов по организации успешного масштабного перехвата SSL/TLS-трафика.

Источник: http://www.opennet.ru/opennews/art.shtml?num=41356

|

|

0 | Tweet | Нравится |

|