Зафиксировано распространение вредоносного кода через инфраструктуру jQuery

С учётом того, что jQuery используемой на более чем половине из 10 тысяч наиболее посещаемых сайтов в сети, поддержание безопасности серверной инфраструктуры проекта является критически важной задачей. Разработчики провели начальный аудит безопасности серверов и анализ логов и не нашли каких-либо следов деятельности злоумышленников.

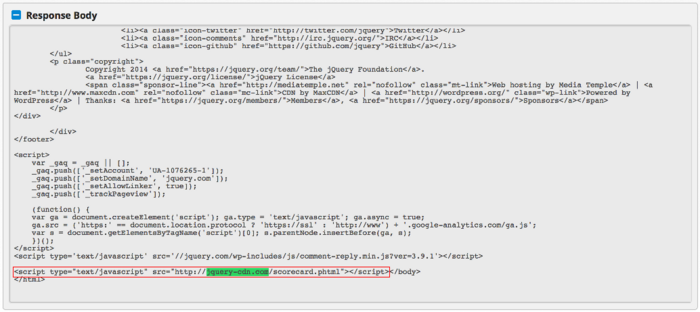

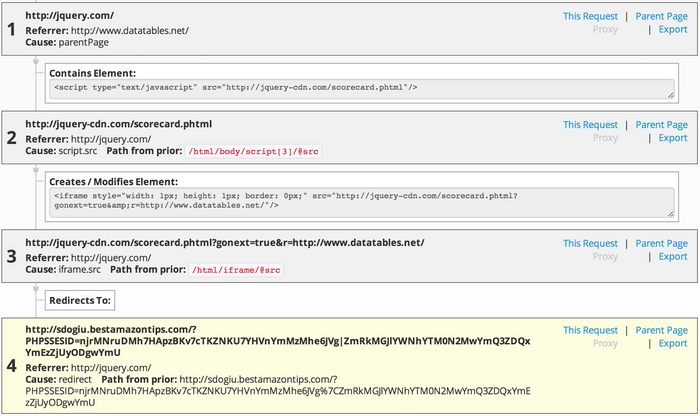

Судя по всему атака носила единичный характер, так как в случае массовой атаки следовало ждать потока жалоб от пользователей, которые начинают поступать спустя считанные минуты после возникновения каких-либо проблем. Кроме RiskIQ никто не смог подтвердить наличие атаки, но авторитет RiskIQ также не даёт усомниться в реальности атаки. Кроме того продолжает существовать домен jquery-cdn.com и работающий на нём проброс на вредоносное ПО. В настоящее время совместно с RiskIQ проводится боле детальное сопоставление логов.

Утверждается, что атака не затронула работу сервиса по загрузке на сайты JavaScript-библиотеки jQuery. Наиболее вероятным является компрометация сервера, обслуживающего сайт jquery.com. Пользователям, посещавшим сайт jquery.com 18 сентября, рекомендовано сменить пароль, проверить целостность своих систем и обратить особое внимание на любую подозрительную активность. Распространяемый в рамках атаки набор эксплоитов RIG направлен на поражение необновлённых Windows-систем и содержит код для эксплуатации уязвимостей в Java, Adobe Flash, Internet Explorer и Silverlight.

Источник: http://www.opennet.ru/opennews/art.shtml?num=40662

|

|

0 | Tweet | Нравится |

|