Оценка возможности создания аппаратных бэкдоров, работающих на транзисторном уровне

Опубликовано 13 Сентябрь 2013 08:54:52

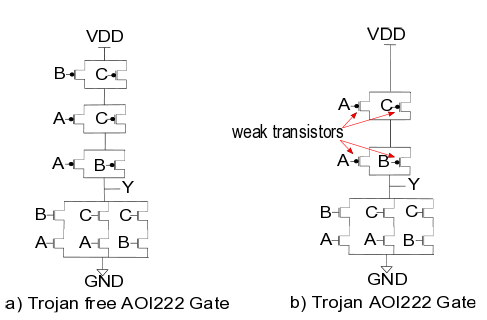

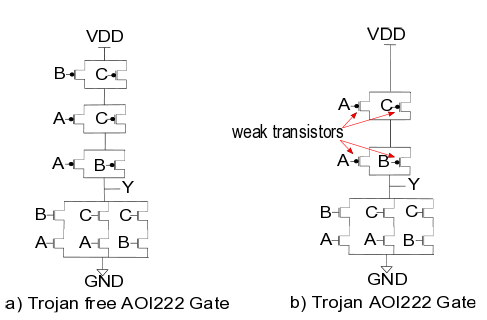

Группа исследователей компьютерной безопасности опубликовала доклад (PDF, 400 Кб), описывающий технику внедрения бэкдоров на уровне микросхем, реализуемых в форме внесения в эталонный шаблон микросхемы модификаций через изменение полярности штатно присутствующих в схеме транзисторов, что позволяет вносить дополнительную логику без изменения дизайна транзисторных блоков и делает невозможным обнаружение троянских вставок большинством существующих методов проверки, таких как оптический анализ и сравнение с эталоном.

Источник: http://www.opennet.ru/opennews/art.shtml?num=37901

Указанная техника может быть использована для внедрения бэкдоров без ведома заказчика, путём скрытых модификаций на этапе производства, которые, например, могут быть внесены подкупленным сотрудником предприятия. В качестве демонстрации работы метода, в докладе приведён пример внедрения гипотетического бэкдора в аппаратный генератор случайных чисел процессоров Intel и в iMDPL-реализацию AES SBox-преобразований.

Источник: http://www.opennet.ru/opennews/art.shtml?num=37901

|

|

0 | Tweet | Нравится |

|