Третий бета-выпуск дистрибутива Qubes, использующего Xen для изоляции приложений

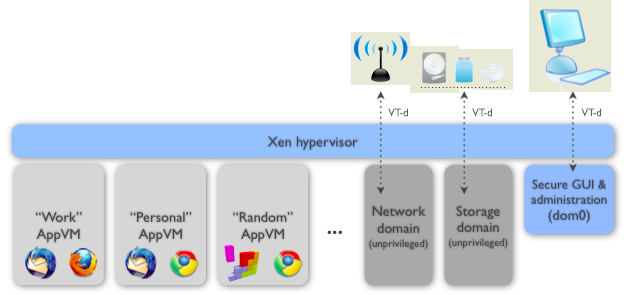

Каждый тип приложений и системных сервисов в Qubes OS работает в своей виртуальной машине. Каждое окружение (домен в терминологии Qubes OS) не может вмешиваться в работу других окружений и взаимодействует через специальный промежуточный сервис. Работа с изолированными программами осуществляется через единый рабочий стол - с точки зрения пользователя, программы запускаются как в обычных системах, а виртуализация плотно скрыта "под капотом". Каждое окружение имеет доступ на чтение к базовой корневой ФС и локальному хранилищу, не пересекающемуся с хранилищами других окружений.

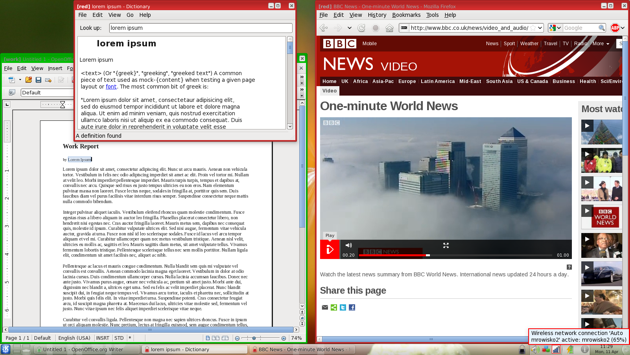

Для организации междоменных сервисов задействован механизм Qrexec, который позволяет выполнять команды в контексте заданных виртуальных окружений, например, когда пользователь запускает из меню KDE приложение, это приложение стартует в определенной виртуальной машине. При запуске приложения виртуальное окружение выбирается в зависимости от уровня важности и конфиденциальности данных. Например, для просмотра развлекательных сайтов браузер можно запустить в базовом виртуальном окружении, при выполнении текущих задач - в окружении для работы, а при оплате заказа через платёжные системы - в окружении для совершения конфиденциальных операций. Для наглядного разделения информации о том, в окружении соответствующем какому уровню конфиденциальности запущено приложение используется выделение цветом обрамления окна.

По словам Йоанны скорее всего представленная версия является последним тестовым выпуском перед финальным релизом Qubes 1.0. Из нереализованный возможностей отмечается только внесение нескольких улучшений в менеджер запуска GUI-приложений, что бы обеспечить полностью прозрачный для пользователя интерфейс. После релиза будет начата работа по интеграции поддержки HVM-доменов Xen, которые позволят реализовать возможность запуска Windows-приложений в среде Qubes.

Размер установочного iso-образа 1.5 Гб. Для работы Qubes необходима система с 4 Гб ОЗУ, 64-разрядным CPU Intel или AMD, желательно с поддержкой технологий VT-d или AMD IOMMU. Из графических карт в полной мере поддерживается только Intel GPU, при использовании NVIDIA наблюдаются проблемы, а работа карт AMD/ATI не протестирована.

Из новшеств, добавленных в Qubes Beta 3 можно отметить:

- В состав включена утилита qvm-block и инфраструктура для простого подключения блочных устройств к любой виртуальной машине, что позволяет организовать работу отдельного изолированного домена для манипуляции с USB-накопителями. Изоляция связанного с подсистемой USB кода позволит блокировать атаки, направленные на эксплуатацию уязвимостей в драйверах для USB-устройств. В следующем выпуске поддержка работы с USB-устройствами будет интегрирована в GUI-менеджер, что позволит упростить использование USB-накопителей в Qubes, не требуя манипуляций с командной строкой;

- Сформирована полностью автоматизированная сборочная система, которая позволяет организовать сборку всех пакетов, используемых в Qubes, а также выполнять такие действие как формирование установочных ISO-образов;

- По умолчанию для создания окружений используется обновлённый шаблон, созданный на базе Fedora 15 (перевод шаблона на Fedora 16 отложен из-за дополнительных сложностей в связи с переходом на GNOME 3);

- Добавлены два новых приложения, специфичных для Qubes: плагин для почтового клиента Thunderbird, позволяющий в один клик открыть вложение в отдельной виртуальной машине или сохранить вложение в любом выбранном виртуальном окружении; приложение под названием "split GPG", подробности о котором пока не сообщаются.

Источник: http://www.opennet.ru/opennews/art.shtml?num=33010

|

|

0 | Tweet | Нравится |

|