Утилита degate позволяет воссоздать алгоритмы шифрования смарт-карт по их снимкам

Смарт-карты, такие как кредитные и SIM-карты, используют шифрование для защиты расположенной на них операционной системы, оперативной и постоянной памяти от чтения злоумышленниками. Перед тем как ОС, записанная на такую карту, сможет начать работать и выполнять свои функции, ее код должен быть расшифрован с помощью алгоритма, записанного в отдельно расположенный блок памяти, который достаточно легко "прочитать" с помощью дешевого микроскопа, но трудно проанализировать полностью и воссоздать.

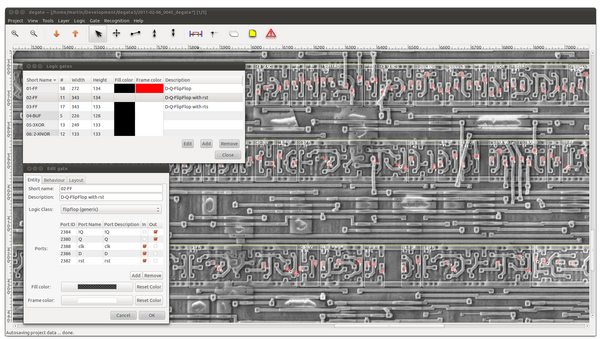

Утилита degate позволяет автоматизировать эту работу. Получая на вход снимки нужных участков кристалла, сделанные микроскопом, она воссоздает логику его работы, позволяя провести анализ и протестировать его в эмуляторе. Далее можно воссоздать алгоритм шифрования, используемый смарт-картой, и попытаться использовать его для расшифровки других элементов карты, таких как постоянная память, используемая для хранения операционной системы.

Проблема этого подхода только в том, что сам ключ шифрования хранится в памяти типа EEPROM, прочитать которую можно только с помощью очень дорогостоящего оборудования. Тем не менее, degate может найти применение во многих около-криминальных областях, например, для клонирования ID-карт или взлома платных TV-систем, которые используют небольшое количество ключей для большого числа клиентов.

Источник: http://www.opennet.ru/opennews/art.shtml?num=31772

|

|

0 | Tweet | Нравится |

|